Новости с тэгом ‘XEMN’

GeoHot и DevTeam обсуждают уязвимости для анлока прошивки 3.1.3

Недавно DevTeam и GeoHot обсуждали в IRC статус найденных уязвимостей в последнем baseband 05.12.01 прошивки 3.1.3. GeoHot утверждает, что старая уязвимость, которая использовалась в утилите blacksn0w, все еще присутствует в последней прошивке. Складывается мнение, что он и MuscleNerd работают над одними и теми же программными кодами. Если это правда, то сейчас отличная возможность объединить усилия и создать отличную утилиту для разлочки.

Вот текст их дискуссии:

< visnet_ > What does geohot tweet mean?

< %geohot > its my bb exploit for safekeeping

< %Par4doX > geohot: did you turn that over to the dev team or are you doing something with it?

< %geohot > my days of turning things over are done

< %geohot > i hope its different from the one they have

< %geohot > but they prob already have it

< %geohot > its the one i orig wanted to release blacksn0w with

< %Par4doX > it’s still there in the new bb

< %geohot > yep, just checked

< %geohot > but then opted to use xemn since it was public

< Evan > Oo, it carries over from 05.11 to 05.12?

< %geohot > why wouldn’t it, apple doesn’t fix things proactivly

< @MuscleNerd > geohot we prob should figure out a way to know if we have same exploit double blind, otherwise we may release 2 different ones at same time

< %geohot > any suggestions?

< @MuscleNerd > not sure how to do that without making it easy to brute force tho

< %geohot > yea, i salted the hash

< @MuscleNerd > yeah

< @MuscleNerd > hmm maybe if we both hash the stack dump

< @Confucious > Can you two take this out of public sight?

< @MuscleNerd > the stack itself, not the header before it or the registers after it

< Her > muscle: any notice about the exploits are the same ?

< %geohot > we are working on it

< %geohot > cryptography, perfect for people who don’t trust each other

Не следует ожидать новой утилиты для анлока прошивки 3.1.3, так как по слухам в марте выйдет прошивка 3.2. В то же время, новость очень оптимистичная для пользователей устройств, привязанных к одному оператору связи.

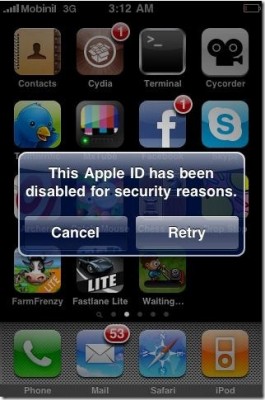

Apple деактивирует принадлежащие хакерам учетные записи iTunes App Store

Компания Apple начала банить учетные записи iPhone хакеров.

История началась несколько дней назад. Sherif Hashim, iPhone разработчик и хакер, нашел уязвимость в последней прошивке 3.1.3, которая поможет создать утилиту разлочки для iPhone 3GS и iPhone 3G с baseband 05.12.01. Естественно, он рассказал об этом в твиттере. Вчера, всего четыре дня спустя, его аккаунт был деактивирован. Вот сообщение, которое Sherif получает каждый раз, когда пытается войти в AppStore со своего iPhone:

В твиттере Sherif Hashim пишет:

"Your Apple ID was banned for security reasons", that's what i get when i try to go to the app store, they must be really angry

))))

and guess what my apple ID was, "sherif_hashim@yahoo.com", what a fool was me not to notice

)), can't help laughing, they are babies

))

Сегодня другой iPhone хакер iH8sn0w, разработчик утилиты Sn0wbreeze (PwnageTool альтернатива под Windows), сообщил, что его учетная запись также не работает. Недавно iH8sn0w опубликовал уязвимость, известную как XEMN:

@sherif_hashim lol, they did that to my ih8sn0wyday[@t]googmail.com too. (right after I posted XEMN)…

Таким образом, Apple объявляет войну всем хакерам, которые ищут и находят уязвимости в программном обеспечении iPhone, создают утилиты для джейлбрейка и анлока. Пока эти меры не направлены на пользователей, которые пользуются этими утилитами.

Оставить комментарий

Оставить комментарий